Мультитул для хакера: обзор ПО для кибератак

Инструментарий хакеров поистине неисчерпаем и включает в себя как уникальные программные средства, написанные самими злоумышленниками, так и ПО, созданное под одну конкретную атаку. Но есть группы приложений, применяемые почти всеми киберпреступниками. О них и пойдет речь.

Анализ уязвимостей

Задачей анализатора уязвимостей является скрытое от владельца сети или сервера обнаружение потенциальных слабых мест для таргетированной атаки. Программы этого типа проверяют текущий статус внешних портов системы, версии установленных там сервисов и другие параметры, которые пригодятся затем для настройки основного атакующего ПО.

Поэтому анализаторы часто идут в пакете с другими хакерскими инструментами, например, подборщиками паролей. Знаменитый анализатор Sn1per в зависимости от версии стоит от 0 до $499, причем совершенно официально, так как преподносится создателями в качестве средства для пентестинга.

Анализатор Nessus специализируется на операционных системах семейства Unix; Burp Suite, помимо анализа, умеет перехватывать сетевой трафик для последующего изучения; а Arachni интересен тем, что умеет анализировать фреймворки JavaScript, в том числе JQuery и AngularJS.

Неожиданно, но свой сканер уязвимостей есть даже у Microsoft. Он называется Microsoft Baseline Security Analyzer (MBSA) и умеет проверять уже известные дыры в безопасности, характерные для продукции MS. После проверки MBSA предлагает помощь в устранении проблем с безопасностью.

Еще больше описаний популярных анализаторов уязвимостей содержит вот этот материал.

Средства взлома систем удаленного доступа

С началом пандемии и массовым переходом сотрудников на удаленную работу количество попыток взлома инструментов удаленного доступа (RDP) по всему миру выросло в несколько раз. Используя проверенную тактику «грубой силы» (brute force), хакеры одновременно атакуют тысячи компьютеров, в надежде обнаружить неправильно настроенные и плохо защищенные RDP-серверы.

В данном случае статистика на стороне злоумышленников — где-то среди бесконечного списка адресов обязательно найдутся хосты, где установлены не стойкие к перебору пароли или полное уязвимостей устаревшее ПО.

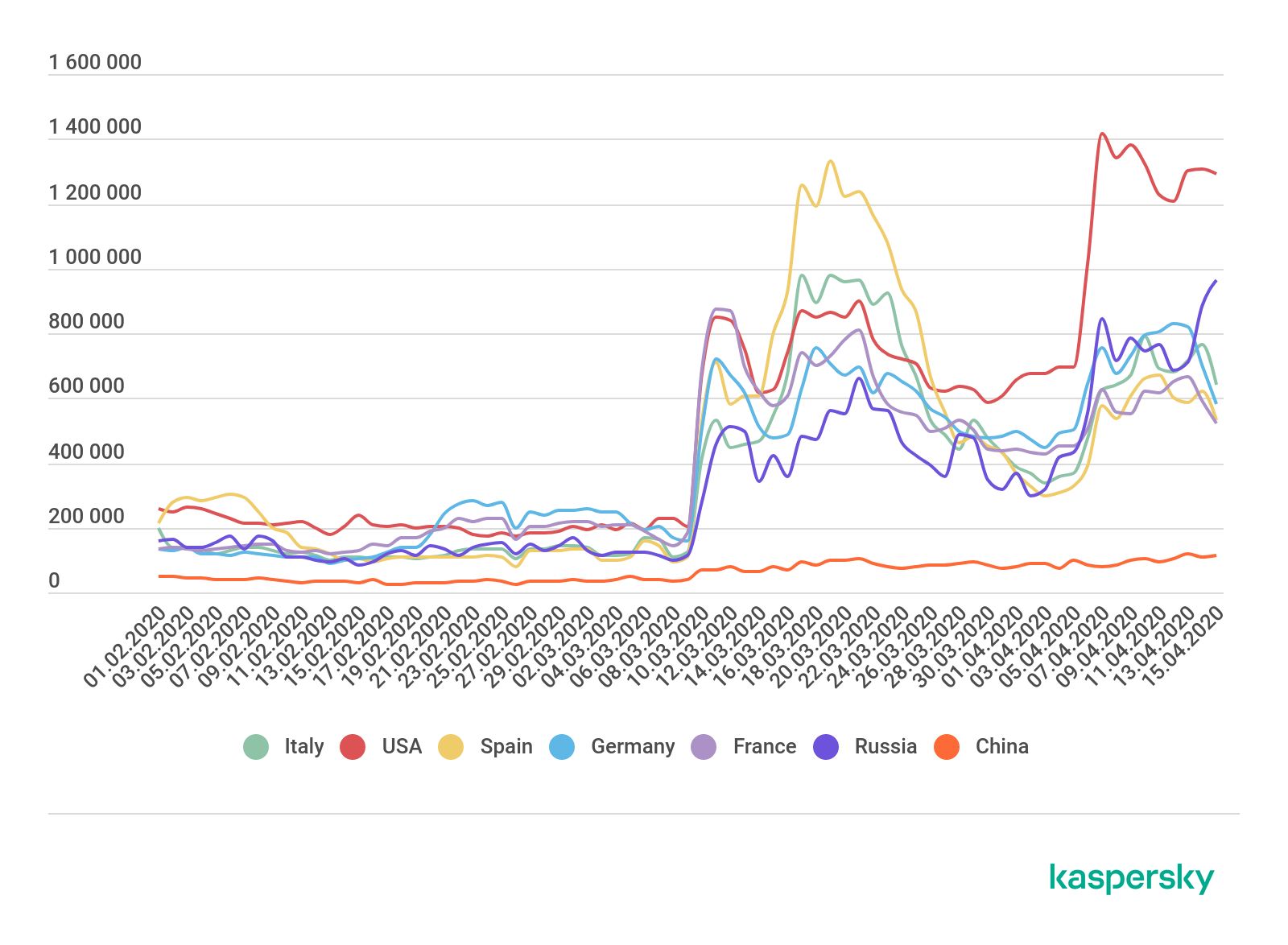

На графике вы можете видеть статистику атак на RDP, собранную в первой половине этого года аналитиками угроз из «Лаборатории Касперского». Комментарии совершенно излишни. В ход идут любые утилиты для brute force, включая Ncrack, THC Hydra, Hashcat и множество других, как бесплатных, так и коммерческих. Достаточно полный перечень хакерских инструментов для подбора паролей можно найти, например, здесь.

Средства взлома беспроводных сетей

К этому классу хакерских инструментов относятся самые разные приложения, среди которых есть сборщики пакетов, сканеры, подборщики паролей и прочие программы, адаптированные для использования в среде Wi-Fi. К самым известным среди них без сомнения можно отнести Aircrack. Это приложение накапливает зашифрованные пакеты атакуемой сети, чтобы затем восстановить из них искомый пароль. Этот принцип, известный как FMS (Fluhrer, Mantin and Shamir), был разработан еще в 2001 году, но продолжает работать до сих пор.

Еще одной известной «отмычкой» для сетей Wi-Fi является утилита Cain & Able. Она тоже перехватывает сетевой трафик для последующего подбора пароля с использованием методов криптоанализа. Просматривая данные протоколов маршрутизации, она также способна обнаружить ключи сети. Kismet, inSSIDer, CoWPAtty — имя им легион. Еще больше средств взлома Wi-Fi описано здесь.

Сетевые сканеры

Сетевые сканеры являются одним из основных хакерских инструментов, так как позволяют быстро определить структуру атакуемой сети, найти все подключенные к ней компьютеры и узнать многие их параметры. Безусловным лидером среди подобных приложений является бесплатная программа с открытым исходным кодом NMAP.

NMAP (Network Mapper) сканирует необработанные IP-пакеты, чтобы определить, какие хосты доступны в сети, какие сервисы (имя и версия приложения) предлагают эти хосты, на каких версиях операционных систем они работают и многое другое. Все это помогает определить потенциальные цели для развития атаки. Программа отлично справляется с быстрым сканированием больших сетей, но может быть применена и на отдельных хостах.

Подобными возможностями, хотя и со своими особенностями, обладают многие сетевые сканеры, такие как MiTeC Network Scanner, SoftPerfect Network Scanner, Network DeepScan и другие. Более подробную информацию об этом типе хакерских «отмычек» можно получить из этой статьи.

Будущее, которое уже наступило

При всем изобилии уже существующих средств поиска уязвимостей и получения несанкционированного доступа к сетям и компьютерам эти инструменты продолжают активно развиваться, вбирая в себя самые передовые научные достижения. Кажется, еще совсем недавно производители средств информационной защиты научились использовать в своей работе машинное обучение и искусственный интеллект, а вот уже за ними подтянулись и хакеры.

Интересный инцидент произошел совсем недавно в Великобритании. Генеральный директор английского филиала энергетической компании совершил перевод $243 тыс. неизвестному получателю в Венгрии после телефонного звонка от своего босса — руководителя штаб-квартиры, расположенной на континенте. Расследование показало, что злоумышленники использовали нейросеть для преобразования голоса, сделав его неотличимым от голоса настоящего начальника.

А в лабораториях по всему миру уже разрабатываются другие способы применения ИИ. Например, созданный в IBM Research демонстратор технологии DeepLocker имитирует malware, проявляющий свое разрушительное действие только тогда, когда обнаружит, что находится на компьютере конкретного лица. Уверенно опознать цель ИИ может по изображению с веб-камеры, образцу голоса или геолокации.

Интересные дела творятся и в Технологическом институте Стивенса. Там группа ученых загрузила в нейронную сеть десятки миллионов найденных на просторах интернета паролей и научила ее взламывать любые учетные записи. Причем происходит это куда быстрее, чем при использовании классического метода «грубой силы». Мир становится все более интересным местом, но, как видите, не все его чудеса будут использоваться во благо.