Пользователи PT NAD смогут видеть данные обо всех выявленных угрозах в единой ленте

Positive Technologies выпустила очередную версию системы глубокого анализа трафика PT Network Attack Discovery (10.1). Она позволяет выявлять атаки с использованием новых модулей аналитики, собирать актуальную информацию о сетевых узлах и централизованно узнавать об обнаруженных угрозах в одной ленте.

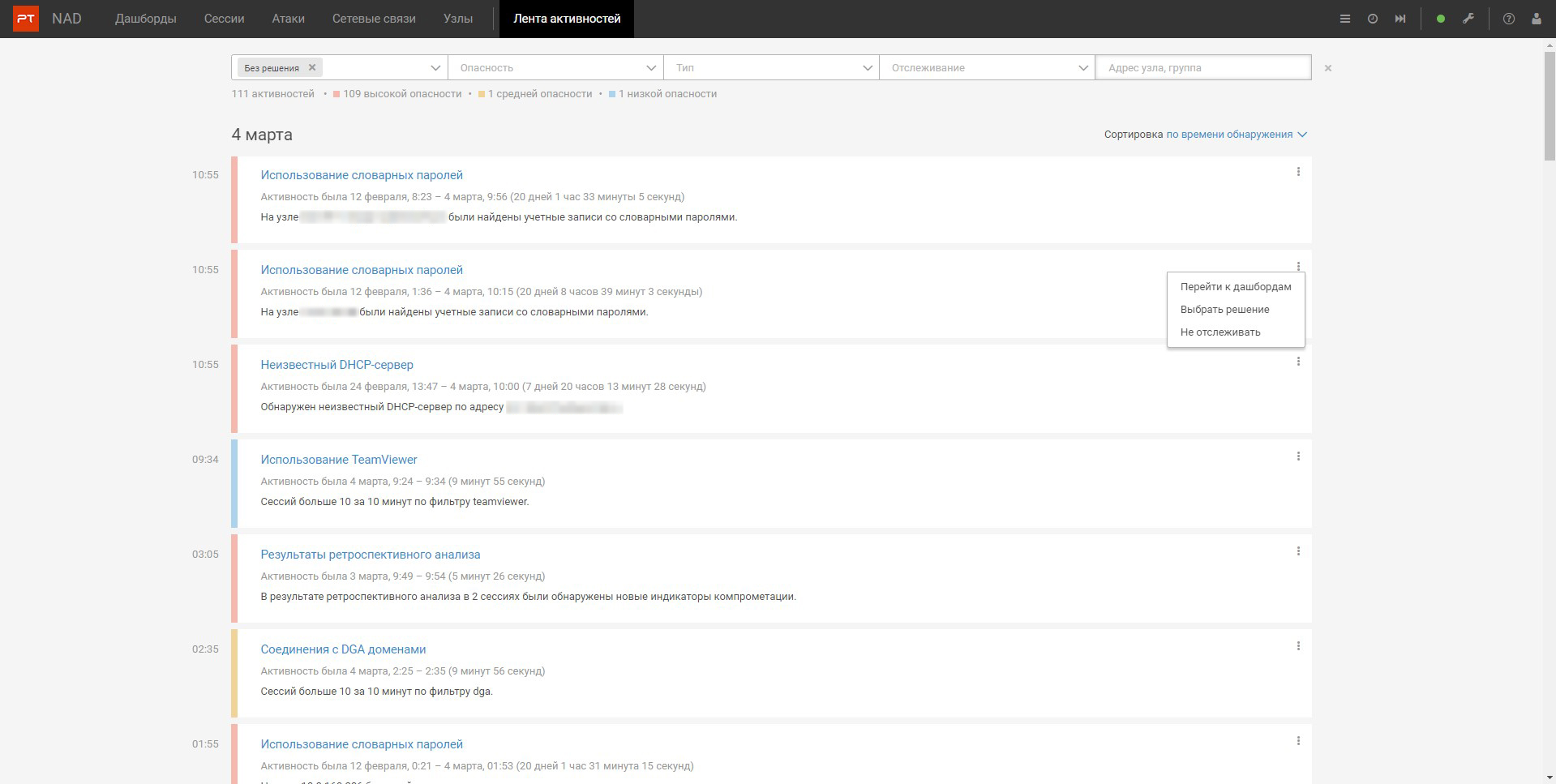

Лента активностей

Чтобы пользователь своевременно узнавал о новых атаках и угрозах, в PT NAD появился новый раздел — лента активностей. Лента собирает в одном месте список выявленных угроз, объединяет сообщения об аналогичных активностях в одно и дает возможность управлять ими. Можно отметить устранение проблемы или больше не отслеживать подобную активность.

У каждой активности в ленте указана дата и время последнего обнаружения, уровень опасности, период активности, краткое описание

В версии PT NAD 10.1 в ленте появляются сообщения, когда:

-

пользователи в сети используют словарные пароли;

-

во время ретроспективного анализа сработали индикаторы компрометации;

-

в сети появился неизвестный DHCP-сервер[1], который может быть поддельным (с его помощью атакующие могут перехватывать трафик для получения учетных данных пользователей);

-

срабатывают условия фильтрации трафика, которые заранее задал пользователь.

Таким образом можно получать уведомления о любой интересующей активности в сети, например о подключениях к определенным фишинговым доменам, передаче больших объемов информации с серверов базы данных, о действиях конкретных пользователей.

«PT NAD изначально создавался как инструмент для специалистов по расследованиям, — комментирует Дмитрий Ефанов, руководитель разработки PT Network Attack Discovery. — Лента активностей — еще один важный шаг на пути упрощения продукта. Она фокусирует внимание аналитика на важных угрозах и помогает отслеживать реагирование на них».

Новые механизмы выявления атак

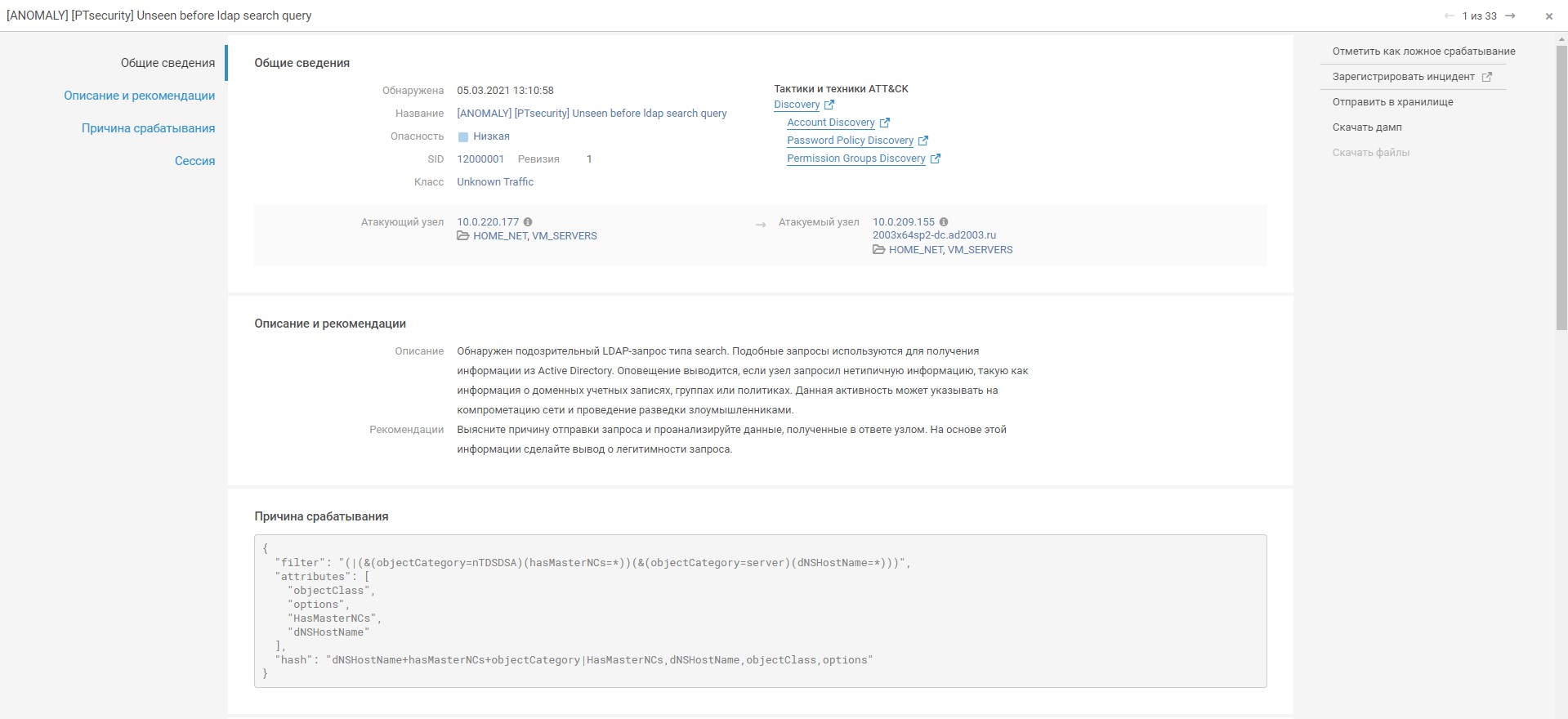

В новую версию PT NAD добавлены модули глубокой аналитики трафика, которые позволяют выявлять сложные угрозы. Они учитывают множество параметров поведения атакующих и не привязаны к анализу отдельных сессий, в отличие от правил детектирования атак. С помощью модулей продукт автоматически обнаруживает аномальные LDAP-запросы[2]. Такие запросы могут быть использованы злоумышленниками во время проведения разведки для сбора информации о домене: о пользователях, их группах, сетевых узлах, паролях.

Пример карточки атаки с выявленным аномальным LDAP-запросом

С помощью новых механизмов детектирования продукт также выявляет использование словарных паролей и неизвестные DHCP-сервера. Информация о таких событиях попадает в ленту активностей.

В следующей версии PT NAD модули аналитики будут использоваться для выявления еще 30 видов угроз.

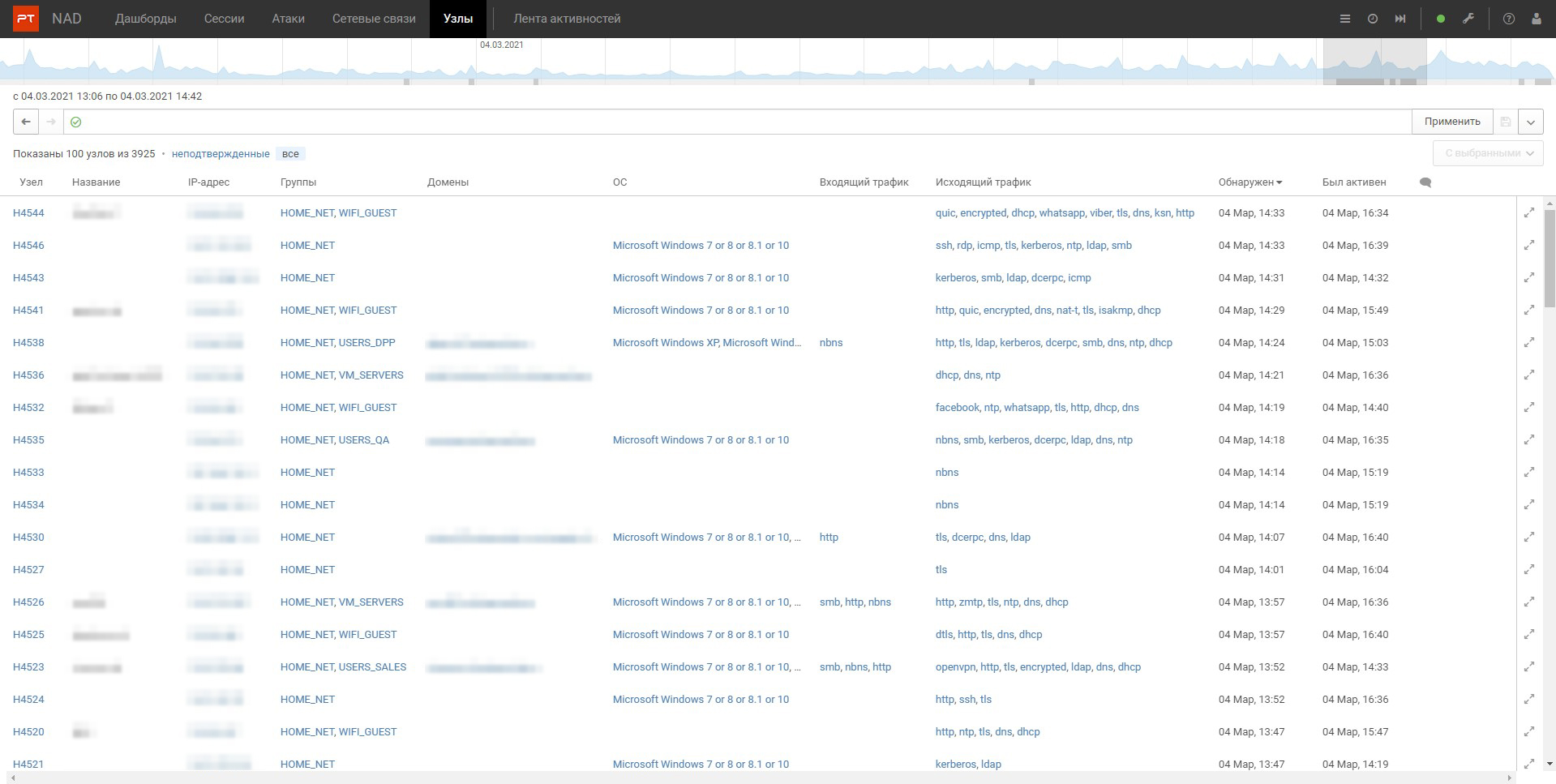

Контроль сетевых узлов

Пользователи PT NAD теперь обладают актуальной информацией о сетевых узлах: IP-адреса, имя домена, установленная операционная система, используемые протоколы передачи данных, принадлежность к группам. Изменения в узлах тоже отслеживаются. Пользователь PT NAD узнает, если в сети появился новый узел, на узле появился новый открытый порт, прикладной протокол или изменилась ОС. Такие данные могут в том числе помочь выявить подозрительную активность. Например, если пользователь начал использовать протокол SSH для удаленного управления операционной системой, хотя раньше этого не делал, стоит провести расследование.

Данные об узлах можно фильтровать. Отобразятся те узлы, которые взаимодействовали с указанным в фильтре IP-адресом, ОС или доменом. Это может помочь в расследованиях

Еще выше прозрачность сети

По данным опроса Positive Technologies, 72% специалистов по ИБ оценивают видимость внешнего трафика как низкую или среднюю, уровень прозрачности внутреннего трафика так же оценили 68% респондентов. Для большей прозрачности внутреннего и внешнего трафика в новой версии PT NAD расширен список определяемых и разбираемых протоколов. Продукт детектирует еще пять новых протоколов, которые встречаются в сетях российских компаний. Общее количество определяемых протоколов достигло 85.

Еще четыре новых протокола PT NAD разбирает, собирая дополнительные данные о соединениях, которые установлены по таким протоколам. Разбор новых протоколов дает понимание, что происходит в сети, например к каким сервисам Google подключаются пользователи, какие запросы отправляются во время удаленного запуска команд, легитимная ли это активность или компрометация злоумышленников.

PT NAD 10.1 определяет зашифрованный трафик, который передается по нестандартным протоколам. Это нужно, чтобы обратить внимание оператора системы на подозрительную неизвестную активность в сети. Возможно, трафик шифруют злоумышленники, используя для этого собственные протоколы, и таким образом пытаются замести следы.

Другие улучшения

Появилась возможность переключать язык интерфейса и выбирать часовой пояс — настройки применяются к аккаунту пользователя. Теперь из интерфейса PT NAD можно в один клик перейти в песочницу PT Sandbox

и посмотреть детальную информацию о выявленном вредоносном файле.

[1] Сервер DHCP (Dynamic Host Configuration Protocol) запускает службу, которая автоматически распределяет IP-адреса между устройствами, подключенными к одной сети в пределах внутренней среды Microsoft Windows Server.

[2] LDAP (англ. Lightweight Directory Access Protocol) — протокол, который обычно используется для хранения и извлечения информации об инфраструктуре, ее активах, пользователях и групп пользователей.